Differenze tra le versioni di "Distribuzione di un'istanza zona diretta-routing"

| (15 versioni intermedie di un altro utente non mostrate) | |||

| Riga 1: | Riga 1: | ||

| + | <span data-link_translate_it_title="Distribuzione di un'istanza zona diretta-routing" data-link_translate_it_url="Distribuzione di un'istanza zona diretta-routing"></span>[[:it:Distribuzione di un'istanza zona diretta-routing]][[it:Distribuzione di un'istanza zona diretta-routing]] | ||

| + | <span data-link_translate_de_title="" data-link_translate_de_url=""></span>[[:de:]][[de:]] | ||

| + | <span data-link_translate_he_title="פריסה של מופע אזור ישיר ניתוב" data-link_translate_he_url="%D7%A4%D7%A8%D7%99%D7%A1%D7%94+%D7%A9%D7%9C+%D7%9E%D7%95%D7%A4%D7%A2+%D7%90%D7%96%D7%95%D7%A8+%D7%99%D7%A9%D7%99%D7%A8+%D7%A0%D7%99%D7%AA%D7%95%D7%91"></span>[[:he:פריסה של מופע אזור ישיר ניתוב]][[he:פריסה של מופע אזור ישיר ניתוב]] | ||

| + | <span data-link_translate_ru_title="Развертывание экземпляра зоны прямого маршрутизации" data-link_translate_ru_url="%D0%A0%D0%B0%D0%B7%D0%B2%D0%B5%D1%80%D1%82%D1%8B%D0%B2%D0%B0%D0%BD%D0%B8%D0%B5+%D1%8D%D0%BA%D0%B7%D0%B5%D0%BC%D0%BF%D0%BB%D1%8F%D1%80%D0%B0+%D0%B7%D0%BE%D0%BD%D1%8B+%D0%BF%D1%80%D1%8F%D0%BC%D0%BE%D0%B3%D0%BE+%D0%BC%D0%B0%D1%80%D1%88%D1%80%D1%83%D1%82%D0%B8%D0%B7%D0%B0%D1%86%D0%B8%D0%B8"></span>[[:ru:Развертывание экземпляра зоны прямого маршрутизации]][[ru:Развертывание экземпляра зоны прямого маршрутизации]] | ||

| + | <span data-link_translate_ja_title="ルーティングを展開する、インスタンス ゾーン直通-" data-link_translate_ja_url="%E3%83%AB%E3%83%BC%E3%83%86%E3%82%A3%E3%83%B3%E3%82%B0%E3%82%92%E5%B1%95%E9%96%8B%E3%81%99%E3%82%8B%E3%80%81%E3%82%A4%E3%83%B3%E3%82%B9%E3%82%BF%E3%83%B3%E3%82%B9+%E3%82%BE%E3%83%BC%E3%83%B3%E7%9B%B4%E9%80%9A-"></span>[[:ja:ルーティングを展開する、インスタンス ゾーン直通-]][[ja:ルーティングを展開する、インスタンス ゾーン直通-]] | ||

| + | <span data-link_translate_ar_title="نشر مثيل منطقة مباشرة توجيه" data-link_translate_ar_url="%D9%86%D8%B4%D8%B1+%D9%85%D8%AB%D9%8A%D9%84+%D9%85%D9%86%D8%B7%D9%82%D8%A9+%D9%85%D8%A8%D8%A7%D8%B4%D8%B1%D8%A9+%D8%AA%D9%88%D8%AC%D9%8A%D9%87"></span>[[:ar:نشر مثيل منطقة مباشرة توجيه]][[ar:نشر مثيل منطقة مباشرة توجيه]] | ||

| + | <span data-link_translate_zh_title="部署实例区直接路由" data-link_translate_zh_url="%E9%83%A8%E7%BD%B2%E5%AE%9E%E4%BE%8B%E5%8C%BA%E7%9B%B4%E6%8E%A5%E8%B7%AF%E7%94%B1"></span>[[:zh:部署实例区直接路由]][[zh:部署实例区直接路由]] | ||

| + | <span data-link_translate_ro_title="Implementarea un exemplu zona directe-circuit" data-link_translate_ro_url="Implementarea+un+exemplu+zona+directe-circuit"></span>[[:ro:Implementarea un exemplu zona directe-circuit]][[ro:Implementarea un exemplu zona directe-circuit]] | ||

| + | <span data-link_translate_pl_title="Wdrażanie, wystąpienie strefy bezpośredniego routingu" data-link_translate_pl_url="Wdra%C5%BCanie%2C+wyst%C4%85pienie+strefy+bezpo%C5%9Bredniego+routingu"></span>[[:pl:Wdrażanie, wystąpienie strefy bezpośredniego routingu]][[pl:Wdrażanie, wystąpienie strefy bezpośredniego routingu]] | ||

<span data-link_translate_nl_title="Een exemplaar zone direct-routering implementeren" data-link_translate_nl_url="Een+exemplaar+zone+direct-routering+implementeren"></span>[[:nl:Een exemplaar zone direct-routering implementeren]][[nl:Een exemplaar zone direct-routering implementeren]] | <span data-link_translate_nl_title="Een exemplaar zone direct-routering implementeren" data-link_translate_nl_url="Een+exemplaar+zone+direct-routering+implementeren"></span>[[:nl:Een exemplaar zone direct-routering implementeren]][[nl:Een exemplaar zone direct-routering implementeren]] | ||

| − | <span data-link_translate_pt_title="Implantando uma | + | <span data-link_translate_pt_title="Implantando uma instância zona direta-roteamento" data-link_translate_pt_url="Implantando+uma+inst%C3%A2ncia+zona+direta-roteamento"></span>[[:pt:Implantando uma instância zona direta-roteamento]][[pt:Implantando uma instância zona direta-roteamento]] |

<span data-link_translate_es_title="Implementación de una instancia zona directa-encaminamiento" data-link_translate_es_url="Implementaci%C3%B3n+de+una+instancia+zona+directa-encaminamiento"></span>[[:es:Implementación de una instancia zona directa-encaminamiento]][[es:Implementación de una instancia zona directa-encaminamiento]] | <span data-link_translate_es_title="Implementación de una instancia zona directa-encaminamiento" data-link_translate_es_url="Implementaci%C3%B3n+de+una+instancia+zona+directa-encaminamiento"></span>[[:es:Implementación de una instancia zona directa-encaminamiento]][[es:Implementación de una instancia zona directa-encaminamiento]] | ||

<span data-link_translate_en_title="Deploying an instance zone direct-routing" data-link_translate_en_url="Deploying+an+instance+zone+direct-routing"></span>[[:en:Deploying an instance zone direct-routing]][[en:Deploying an instance zone direct-routing]] | <span data-link_translate_en_title="Deploying an instance zone direct-routing" data-link_translate_en_url="Deploying+an+instance+zone+direct-routing"></span>[[:en:Deploying an instance zone direct-routing]][[en:Deploying an instance zone direct-routing]] | ||

| Riga 8: | Riga 17: | ||

Il presente articolo è stato tradotto tramite un software di traduzione automatica. È possibile visualizzare l'origine articolo [[:fr:Deploiement d'une instance en zone direct-routing|qui]].<br /><span data-translate="fr"></span> | Il presente articolo è stato tradotto tramite un software di traduzione automatica. È possibile visualizzare l'origine articolo [[:fr:Deploiement d'une instance en zone direct-routing|qui]].<br /><span data-translate="fr"></span> | ||

| + | <span data-link_translate_de_title="Bereitstellen von einer Instanz Zone direkt-routing" data-link_translate_de_url="Bereitstellen+von+einer+Instanz+Zone+direkt-routing"></span>[[:fr::de:Bereitstellen von einer Instanz Zone direkt-routing]][[:fr:de:Bereitstellen von einer Instanz Zone direkt-routing]] | ||

| − | + | {{#seo: | |

| − | + | |title=Distribuzione di un'istanza zona diretta-routing | |

| − | + | |title_mode=append | |

| + | |keywords=these,are,your,keywords | ||

| + | |description=Distribuzione di un'istanza zona diretta-routing | ||

| + | |image=Uploaded_file.png | ||

| + | |image_alt=Wiki Logo | ||

| + | }} | ||

<!-- Début de l'article. Placez votre texte ci-après et n'hésitez pas à personnaliser les chapitres selon votre besoin --> | <!-- Début de l'article. Placez votre texte ci-après et n'hésitez pas à personnaliser les chapitres selon votre besoin --> | ||

| − | |||

| − | |||

| − | |||

2. Distribuzione di una zona di istanza <span class="notranslate">Direct-Routing</span> | 2. Distribuzione di una zona di istanza <span class="notranslate">Direct-Routing</span> | ||

| − | a. | + | a. distribuzi |

| − | 1) Per la connessione all'interfaccia web di <span class="notranslate">Cloud</span> Ikoula pubblico immettere l'url https://cloudstack.ikoula.com/client/ quindi il tuo login dettagli di come essi sono stati forniti a voi nella posta alla consegna del tuo account. | + | 1) Per la connessione all'interfaccia web di <span class="notranslate">Cloud</span> Ikoula pubblico immettere l'url https://cloudstack.ikoula.com/client/ quindi il tuo login dettagli di come essi sono stati forniti a voi nella posta alla consegna del tuo account. |

| Riga 30: | Riga 42: | ||

| − | Dopo avere collegato alla vostra interfaccia di gestione si dovrà affrontare la schermata | + | Dopo avere collegato alla vostra interfaccia di gestione si dovrà affrontare la schermata seg : |

| Riga 36: | Riga 48: | ||

| − | 2) Fare clic su 'Corpi' nel menu verticale a sinistra : | + | 2) Fare clic su 'Corpi' nel menu verticale a sinistra : |

| Riga 42: | Riga 54: | ||

| − | 3) Clicca su 'Aggiungi un'istanza' : | + | 3) Clicca su 'Aggiungi un'istanza' : |

| Riga 48: | Riga 60: | ||

| − | 4) Si apre la procedura guidata di | + | 4) Si apre la procedura guidata di distri : |

| − | + | Pass 1 "Configurazione" : | |

| − | Selezionare la zona 3 nell'elenco a discesa : | + | Selezionare la zona 3 nell'elenco a discesa : |

| Riga 61: | Riga 73: | ||

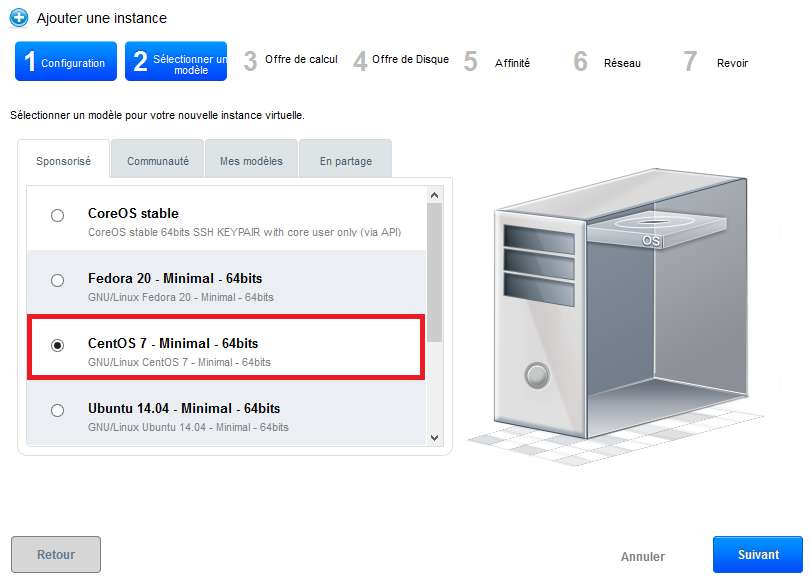

| − | + | Pass 2 "Selezionare un modello" : | |

| − | Selezionare il sistema operativo desiderato dall'elenco a discesa dei modelli proposti nella scheda 'Sponsorizzati' : | + | Selezionare il sistema operativo desiderato dall'elenco a discesa dei modelli proposti nella scheda 'Sponsorizzati' : |

| Riga 71: | Riga 83: | ||

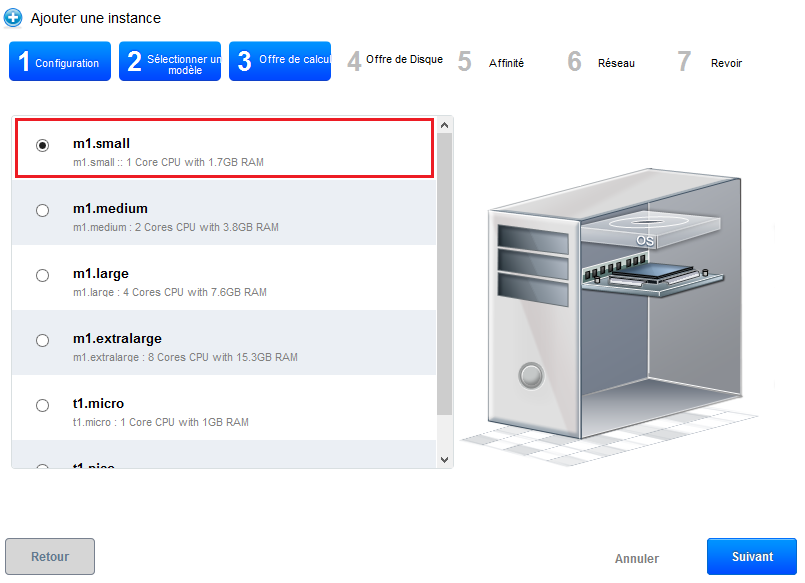

| − | + | Pass 3 "Fornisce il calcolo : | |

| − | Seleziona l'offerta di calcolo che si desidera tra le configurazioni proposte : | + | Seleziona l'offerta di calcolo che si desidera tra le configurazioni proposte : |

| Riga 78: | Riga 90: | ||

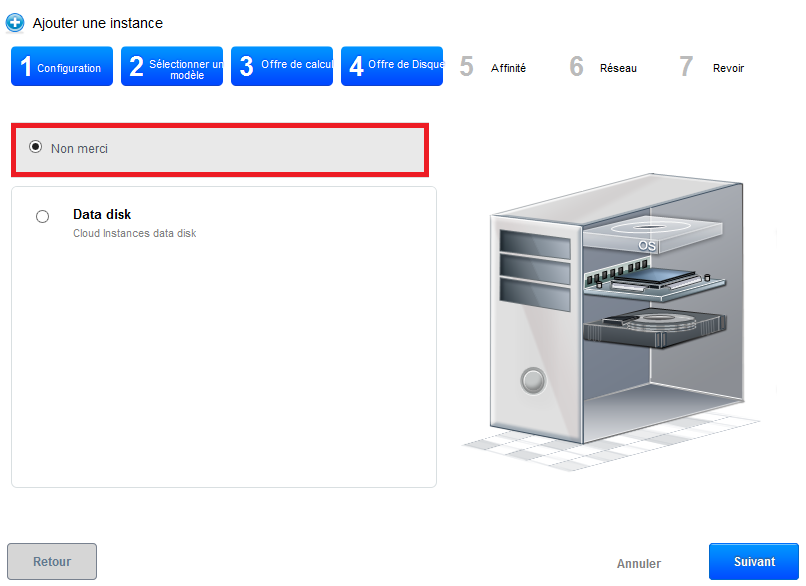

| − | + | Pass 4 "Offerte del disco dati" : | |

| − | Lascia non selezionata "grazie", l'istanza verrà distribuito con un singolo disco | + | Lascia non selezionata "grazie", l'istanza verrà distribuito con un singolo disco d 50GB chiama <span class="notranslate">ROOTDISK</span> con un partizionamento LVM per voi lasciare la possibilità di regolare la dimensione delle partizion |

| Riga 87: | Riga 99: | ||

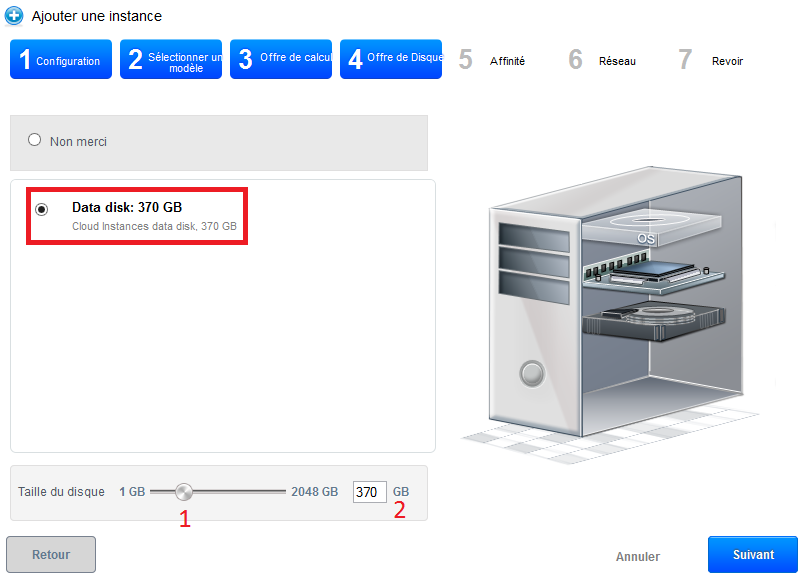

| − | Tuttavia, se si desidera aggiungere un disco dati | + | Tuttavia, se si desidera aggiungere un disco dati <span class="notranslate">(DATADISK)</span> Oltre al tuo <span class="notranslate">ROOTDISK</span> de 50Andare, c <span class="notranslate">« Data disk »</span> quindi trascinare il cursore per ottenere le dimensioni desiderate (1) o immettere direttamente la dimen (2). A <span class="notranslate">DATADISK</span> è limitato a 2A. |

| Riga 93: | Riga 105: | ||

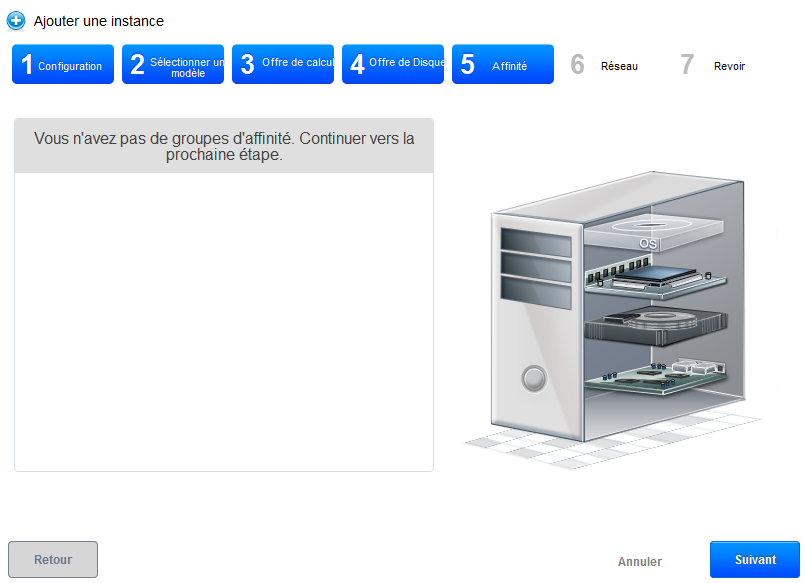

| − | + | Pass 5 "Affinità" : | |

| − | Per quanto riguarda la distribuzione della nostra prova, non abbiamo nessun gruppo di affinità, quindi è possibile fare clic su «Avanti» : | + | Per quanto riguarda la distribuzione della nostra prova, non abbiamo nessun gruppo di affinità, quindi è possibile fare clic su «Avanti» : |

| Riga 100: | Riga 112: | ||

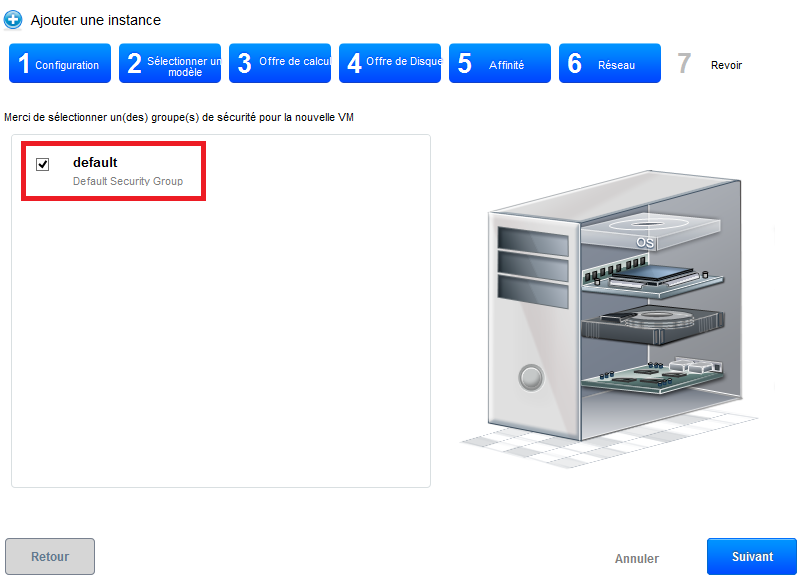

| − | + | Pass 6 'Rete' : | |

| − | Per quanto riguarda la nostra prima distribuzione, selezionare il gruppo | + | Per quanto riguarda la nostra prima distribuzione, selezionare il gruppo <span class="notranslate">« default »</span> fare clic su 'Avanti' : |

| Riga 107: | Riga 119: | ||

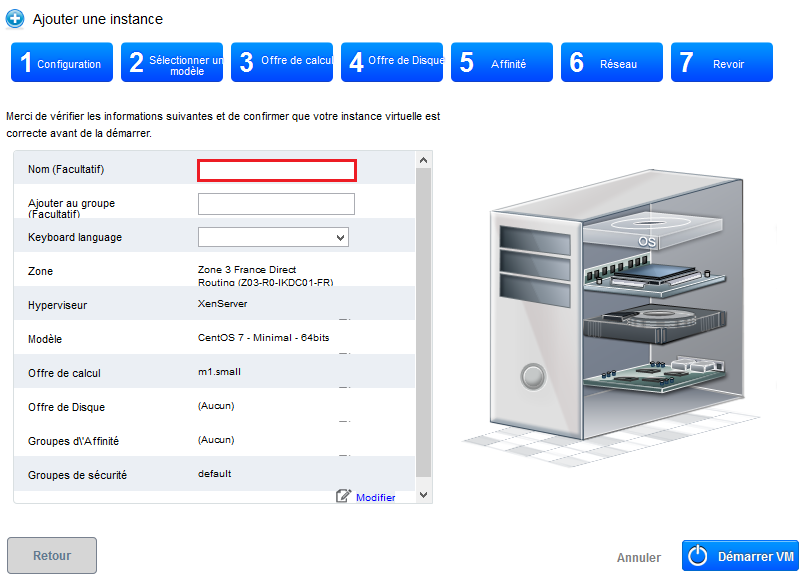

| − | + | Pass 7 "Rivedere" : | |

| − | In questo ultimo passaggio, è necessario assegnare un nome alla tua volontà di istanza quindi apparire nella | + | In questo ultimo passaggio, è necessario assegnare un nome alla tua volontà di istanza quindi apparire nella <span class="notranslate">Cloud</span> pubbl (Sebbene facoltativo, si consiglia vivamente ). Quindi controllare che tutte le informazioni sono buo (Fornisce informatica, gruppi di protezione, ecc...;) : |

| Riga 114: | Riga 126: | ||

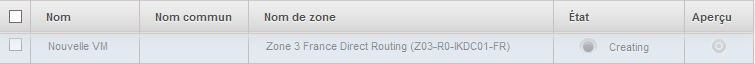

| − | L'istanza viene visualizzata nell'elenco dei corpi in stato | + | L'istanza viene visualizzata nell'elenco dei corpi in stato <span class="notranslate">« Creating »</span> |

| Riga 126: | Riga 138: | ||

| − | Una seconda finestra pop-up ti dice che l'operazione di aggiunta l'istanza completa : | + | Una seconda finestra pop-up ti dice che l'operazione di aggiunta l'istanza completa : |

| Riga 132: | Riga 144: | ||

| − | La nuova istanza viene ora visualizzato in stato | + | La nuova istanza viene ora visualizzato in stato <span class="notranslate">« running »</span>, è pronto per essere utilizza : |

| Riga 141: | Riga 153: | ||

| − | + | Gruppi di protezione forniscono un modo per isolare il traffico delle istanze. Un gruppo di protezione è un gruppo che filtra il traffico in entrata e in uscita in base a un insieme di regole, dire 'Regole di entrata' e "Regole connessioni in uscita. | |

| Riga 150: | Riga 162: | ||

| − | Qualsiasi utente può implementare un numero di altri gruppi di sicurezza. Quando viene avviata una nuova macchina virtuale, viene assegnato il gruppo di protezione per impostazione predefinita se non viene specificato un altro gruppo di protezione definiti dall'utente. | + | Qualsiasi utente può implementare un numero di altri gruppi di sicurezza. Quando viene avviata una nuova macchina virtuale, viene assegnato il gruppo di protezione per impostazione predefinita se non viene specificato un altro gruppo di protezione definiti dall'utente. |

| Riga 162: | Riga 174: | ||

| − | c. come consentire una connessione SSH al computer | + | c. come consentire una connessione SSH al computer virtuale in un gruppo di protezione <span class="notranslate">(Direct-Routing)</span>. |

| − | 1) È innanzitutto necessario recuperare l'indirizzo ip della | + | 1) È innanzitutto necessario recuperare l'indirizzo ip della vos |

| − | Clicca sul nome dell'istanza e poi andare alla scheda "Schede NIC" e nota /copiare l'indirizzo IP dell'istanza ( | + | Clicca sul nome dell'istanza e poi andare alla scheda "Schede NIC" e nota /copiare l'indirizzo IP dell'istanza (Xx.xxx. xxx.x). |

| Riga 174: | Riga 186: | ||

| − | 2) Creare la regola nel gruppo di sicurezza per consentire le connessioni SSH : | + | 2) Creare la regola nel gruppo di sicurezza per consentire le connessioni SSH : |

| − | Modo che è possibile connettersi all'istanza tramite SSH, è necessario creare una regola di entrata che permette il collegamento. In effetti, per impostazione predefinita, tutte le connessioni vengono | + | Modo che è possibile connettersi all'istanza tramite SSH, è necessario creare una regola di entrata che permette il collegamento. In effetti, per impostazione predefinita, tutte le connessioni vengono (dall'esterno l'istanza ) e uscita (l'istanza esteriore ). Per connetterti con SSH sarà necessario aprire che nella voce. |

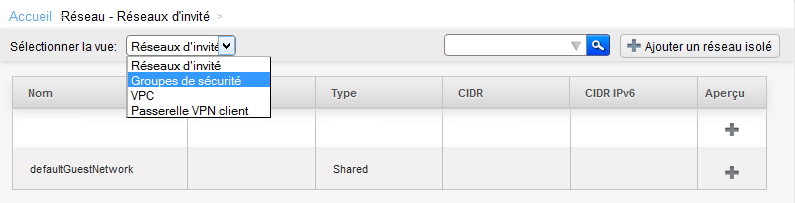

| − | + | Fare clic su 'Rete' nel menu verticale a sinistra : | |

| Riga 186: | Riga 198: | ||

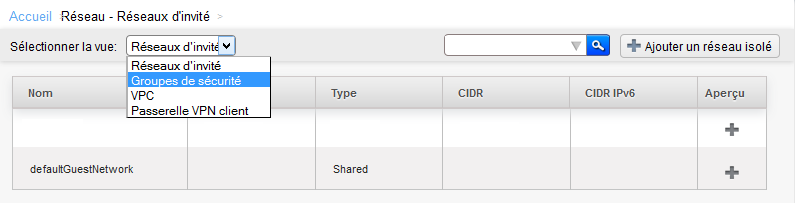

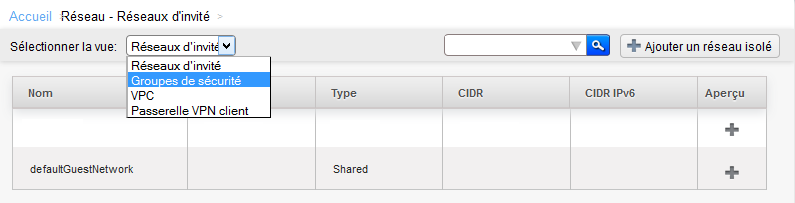

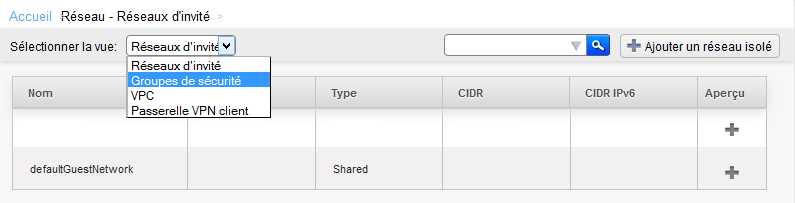

| − | Arrivando sulla schermata sottostante selezionare la visualizzazione di 'Gruppi di | + | Arrivando sulla schermata sottostante selezionare la visualizzazione di 'Gruppi di pr : |

| Riga 192: | Riga 204: | ||

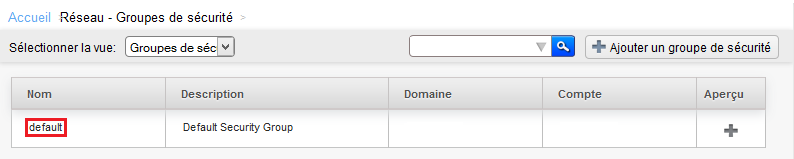

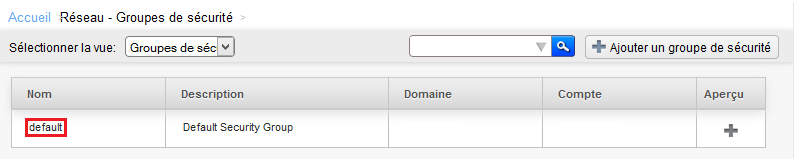

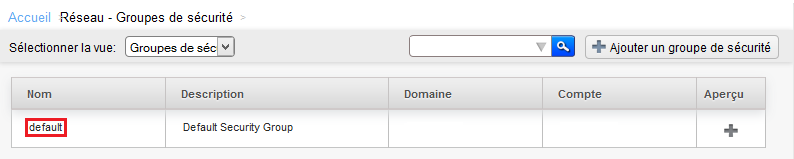

| − | Cliccate quindi | + | Cliccate quindi <span class="notranslate">« default »</span> È creato da gruppo di protezione predefinito in cui è stato distribuito l'istanza : |

| Riga 198: | Riga 210: | ||

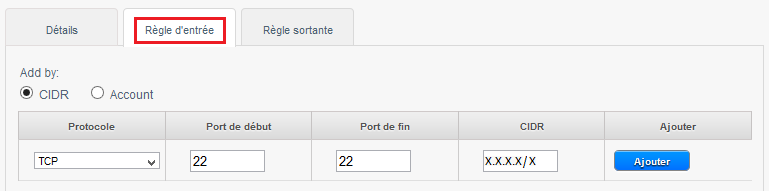

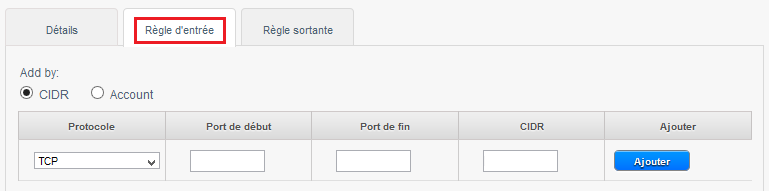

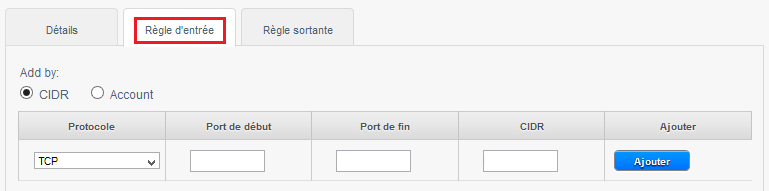

| − | Per creare la regola, fare clic sulla scheda 'Regola di entrata', lasciare selezionato CIDR, selezionare il protocollo TCP, | + | Per creare la regola, fare clic sulla scheda 'Regola di entrata', lasciare selezionato CIDR, selezionare il protocollo TCP, immett 22 Avviare la porta e la porta di fine e specificare l'indirizzo IP o rete da cui si desidera connettersi in formato CIDR in campo CIDR e quindi fare clic su 'Aggiungi' : |

| Riga 207: | Riga 219: | ||

| − | d. creare regole per consentire connessioni tra macchine virtuali in un gruppo di protezione <span class="notranslate">(Direct-Routing)</span>, esempi | + | d. creare regole per consentire connessioni tra macchine virtuali in un gruppo di protezione <span class="notranslate">(Direct-Routing)</span>, esempi |

| − | Accedere all'interfaccia web | + | Accedere all'interfaccia web <span class="notranslate">Cloud</span> pubblico a Ikoul : https://cloudstack.ikoula.com/client/ |

| − | + | Fare clic su 'Rete' nel menù verticale di sinistra : | |

| Riga 219: | Riga 231: | ||

| − | Arrivando sulla schermata sottostante selezionare la visualizzazione di 'Gruppi di | + | Arrivando sulla schermata sottostante selezionare la visualizzazione di 'Gruppi di pr : |

| Riga 225: | Riga 237: | ||

| − | Fare clic sul nome del gruppo di sicurezza per il quale si desidera aggiungere o rimuovere regole : | + | Fare clic sul nome del gruppo di sicurezza per il quale si desidera aggiungere o rimuovere regole : |

| Riga 231: | Riga 243: | ||

| − | Fare clic sulla scheda "Regola della voce" Se si desidera configurare una regola in ingresso : | + | Fare clic sulla scheda "Regola della voce" Se si desidera configurare una regola in ingresso : |

| Riga 237: | Riga 249: | ||

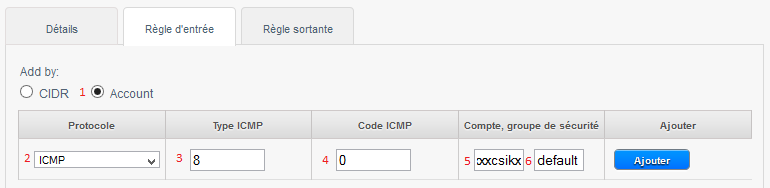

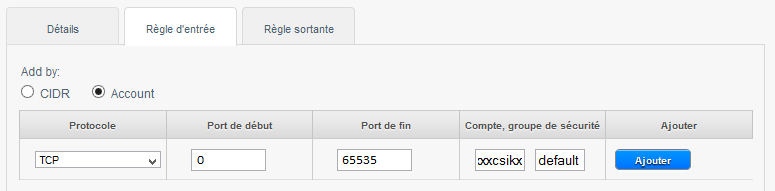

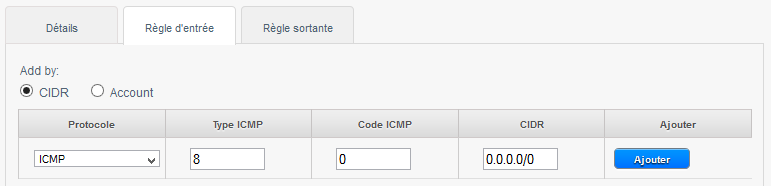

| − | R. consentire le richieste | + | R. consentire le richieste ICM (PING) tra le istanze : |

| − | 1- | + | 1- Verif <span class="notranslate">« Account »</span>. |

| − | 2- Scegliere il protocollo per consentire | + | 2- Scegliere il protocollo per consentire tr TCP/UDP/ICMP. |

3- La porta di avvio per consentire TCP /UDP o ICMP Tipo ICMP. | 3- La porta di avvio per consentire TCP /UDP o ICMP Tipo ICMP. | ||

| − | 4- La porta di fine per consentire TCP /UDP o ICMP per tipo ICMP. | + | 4- La porta di fine per consentire TCP/UDP o ICMP per tipo ICMP. |

| − | 5- Il nome dell'account | + | 5- Il nome dell'account CloudStack (il tuo log). |

| − | 6- Il nome del tuo gruppo di protezione, nel nostro | + | 6- Il nome del tuo gruppo di protezione, nel nostro ca <span class="notranslate">« default »</span>. |

| Riga 259: | Riga 271: | ||

| − | + | Not : per accettare il traffico solo in ingresso ad uno altro gruppo di protezione, immettere la CloudStack account nome e il nome di un sicurezza di gruppo che è già stato definito in questo | |

| Riga 265: | Riga 277: | ||

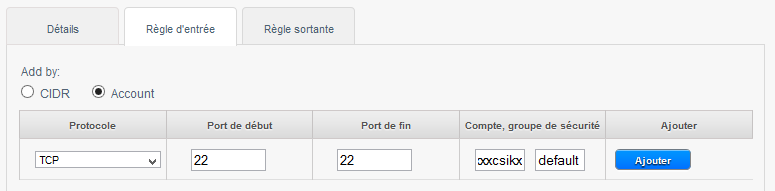

| − | B. | + | B. consentire le connessioni SSH tra le istanze (Aprire la por 22) : |

| Riga 271: | Riga 283: | ||

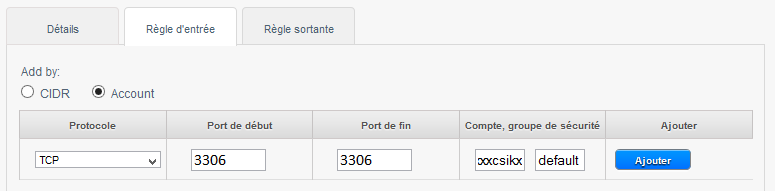

| − | C. | + | C. consentire connessioni MySQL tra le istanze (Aprire la por 3306) : |

| Riga 277: | Riga 289: | ||

| − | D. | + | D. Consenti tutte le connessioni tra le istanze (Aprire tutte le port) : |

| Riga 283: | Riga 295: | ||

| − | e. come configurare le regole Firewall del traffico di entrare in un gruppo di | + | e. come configurare le regole Firewall del traffico di entrare in un gruppo di protezion <span class="notranslate">(Direct-Routing)</span>. |

| − | Accedere all'interfaccia web | + | Accedere all'interfaccia web <span class="notranslate">Cloud</span> pubblico a Ikoul : https://cloudstack.ikoula.com/client/ |

| − | + | Fare clic su 'Rete' nel menù verticale di sinistra : | |

| Riga 295: | Riga 307: | ||

| − | Arrivando sulla schermata sottostante selezionare la visualizzazione di 'Gruppi di | + | Arrivando sulla schermata sottostante selezionare la visualizzazione di 'Gruppi di pr : |

| Riga 301: | Riga 313: | ||

| − | Fare clic sul nome del gruppo di sicurezza per il quale si desidera aggiungere o rimuovere regole : | + | Fare clic sul nome del gruppo di sicurezza per il quale si desidera aggiungere o rimuovere regole : |

| Riga 307: | Riga 319: | ||

| − | Fare clic sulla scheda "Regola della voce" Se si desidera configurare una regola in ingresso : | + | Fare clic sulla scheda "Regola della voce" Se si desidera configurare una regola in ingresso : |

| Riga 313: | Riga 325: | ||

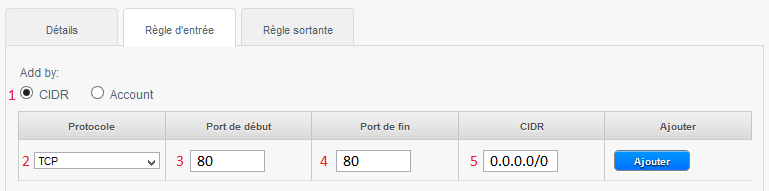

| − | Nell'esempio seguente, creiamo una regola che consenta le connessioni in ingresso sulla porta 80 (traffico | + | Nell'esempio seguente, creiamo una regola che consenta le connessioni in ingresso sulla porta 80 (traffico h) qualunque sia la fonte (CIDR 0.0.0.0/0 : qualsiasi fonte, vale a dire tutti i CIDR ). |

| Riga 319: | Riga 331: | ||

| − | 1 | + | 1 -Verifica 'CIDR'. |

| − | 2 | + | 2 -Scegliere il protocollo per consentire tra TCP/UDP/ICMP. |

| − | 3 -Indicare la porta iniziale per consentire a un intervallo di porte (Se si specifica la stessa porta porta iniziale e finale di porta si aprirà solo così questa porta come nell'esempio seguente ). | + | 3 -Indicare la porta iniziale per consentire a un intervallo di porte (Se si specifica la stessa porta porta iniziale e finale di porta si aprirà solo così questa porta come nell'esempio seguente ). |

| − | 4 -Indicare la porta finale per consentire a un intervallo di porte (Se si specifica la stessa porta porta iniziale e finale di porta si aprirà solo così questa porta come nell'esempio seguente ). | + | 4 -Indicare la porta finale per consentire a un intervallo di porte (Se si specifica la stessa porta porta iniziale e finale di porta si aprirà solo così questa porta come nell'esempio seguente ). |

| − | 5 | + | 5 -Indica l'origine CIDR per consentire, esempio 0.0.0.0/0 per permettere a tutti, il vostro indirizzo IP pubblic (da cui si connette ) seguita /32 per consentire solo il vostro indirizzo IP o l'indirizzo di rete CIDR (XX.XX.XX.X/XX, con /xx = /16 per una rete con una mask 255.255.0.0 ent 16per esempio i bit per la rete ). |

| Riga 333: | Riga 345: | ||

| − | Altri esempi di regole in entrata : | + | Altri esempi di regole in entrata : |

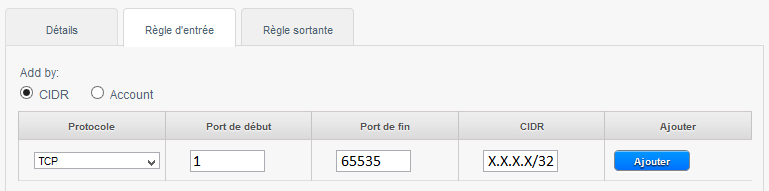

| − | 1) Per consentire le connessioni in ingresso porta | + | 1) Per consentire le connessioni in ingresso porta TC 1 à 65535 (tutte le port) su tutte le istanze del gruppo di protezione da una fonte ad un IP pubblico specifico indirizzo CIDR (Inserisci il tuo indirizzo IP pubblico segu /32) : |

| Riga 342: | Riga 354: | ||

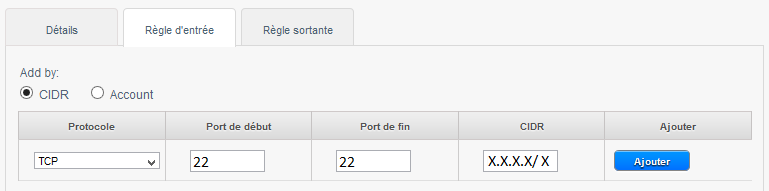

| − | 2) Per consentire le connessioni SSH sulla | + | 2) Per consentire le connessioni SSH sulla port 22 su tutte le istanze del gruppo di protezione poiché la fonte di una specifica rete CIDR : |

| Riga 348: | Riga 360: | ||

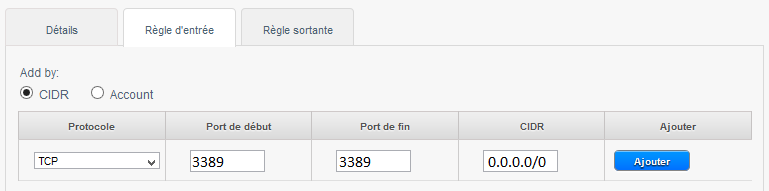

| − | 3) Per consentire le connessioni | + | 3) Per consentire le connessioni RD/i nostri corpi da qualsiasi desktop remoto di origine (CIDR 0.0.0.0/0) : |

| Riga 354: | Riga 366: | ||

| − | 4) Per consentire il | + | 4) Per consentire il pin (Protocollo ICMP, ti 8, cod 0) i nostri corpi da qualsiasi fonte (CIDR 0.0.0.0/0) : |

| Riga 360: | Riga 372: | ||

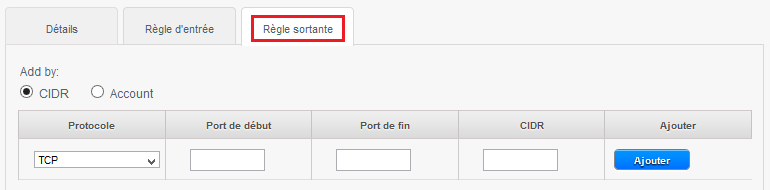

| − | f. come per configurare le regole del Firewall in uscita in un gruppo di protezione ( | + | f. come per configurare le regole del Firewall in uscita in un gruppo di protezione (Direct-Routing). |

| − | Accedere all'interfaccia web | + | Accedere all'interfaccia web <span class="notranslate">Cloud</span> pubblico a Ikoul : https://cloudstack.ikoula.com/client/ |

| − | + | Fare clic su 'Rete' nel menù verticale di sinistra : | |

| Riga 372: | Riga 384: | ||

| − | Arrivando sulla schermata sottostante selezionare la visualizzazione di 'Gruppi di | + | Arrivando sulla schermata sottostante selezionare la visualizzazione di 'Gruppi di pr : |

| Riga 378: | Riga 390: | ||

| − | Fare clic sul gruppo di sicurezza per il quale si desidera aggiungere o rimuovere regole : | + | Fare clic sul gruppo di sicurezza per il quale si desidera aggiungere o rimuovere regole : |

| Riga 384: | Riga 396: | ||

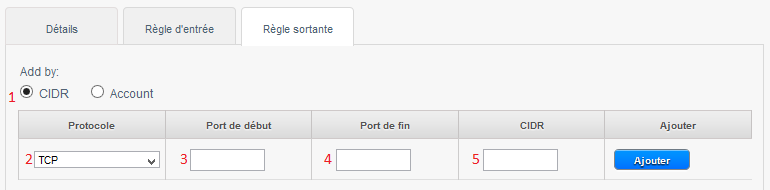

| − | Fare clic sulla scheda "Regola di posta in uscita" Se si desidera configurare una regola in uscita : | + | Fare clic sulla scheda "Regola di posta in uscita" Se si desidera configurare una regola in uscita : |

| Riga 396: | Riga 408: | ||

| − | 1 | + | 1 -Verifica 'CIDR'. |

| − | 2 -Scegliere il protocollo che si desidera consentire tra TCP/UDP/ICMP. | + | 2 -Scegliere il protocollo che si desidera consentire tra TCP/UDP/ICMP. |

3 -Indicare la porta iniziale per consentire. | 3 -Indicare la porta iniziale per consentire. | ||

| Riga 404: | Riga 416: | ||

4 -Indicare la porta di fine per consentire. | 4 -Indicare la porta di fine per consentire. | ||

| − | + | Not : per consentire solo una singola porta, specificare la stessa porta all'inizio e alla fine. | | |

| − | 5 | + | 5 -Indicare la destinazione di CIDR per consentire la connessione dall'istanza a questo IP. |

| Riga 412: | Riga 424: | ||

| − | Esempi di regole in uscita : | + | Esempi di regole in uscita : |

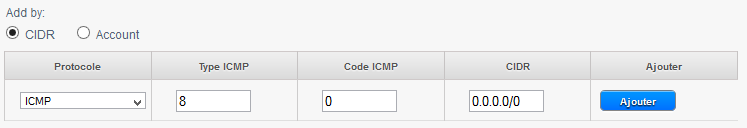

| − | 1) Consentire ping (Protocollo ICMP, | + | 1) Consentire ping (Protocollo ICMP, ti 8, cod 0) Poiché le istanze per qualsiasi destinazione (CIDR 0.0.0.0/0) : |

| Riga 421: | Riga 433: | ||

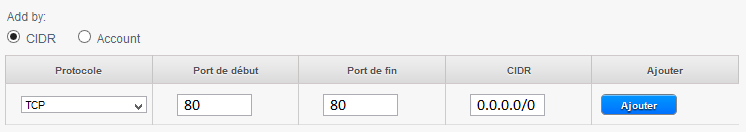

| − | 2) Consentire le connessioni | + | 2) Consentire le connessioni ht (Porta T 80/ navigazione web tipico ) Poiché le istanze di qualsiasi server web (CIDR 0.0.0.0/0) : |

| Riga 432: | Riga 444: | ||

<!-- Fin de l'article --> | <!-- Fin de l'article --> | ||

<br /><br /> | <br /><br /> | ||

| − | Questo articolo sembrava poter | + | Questo articolo sembrava poter ? <vote /> |

<!--T:5--> | <!--T:5--> | ||

Versione attuale delle 10:19, 11 ott 2021

it:Distribuzione di un'istanza zona diretta-routing

de:

he:פריסה של מופע אזור ישיר ניתוב

ru:Развертывание экземпляра зоны прямого маршрутизации

ja:ルーティングを展開する、インスタンス ゾーン直通-

ar:نشر مثيل منطقة مباشرة توجيه

zh:部署实例区直接路由

ro:Implementarea un exemplu zona directe-circuit

pl:Wdrażanie, wystąpienie strefy bezpośredniego routingu

nl:Een exemplaar zone direct-routering implementeren

pt:Implantando uma instância zona direta-roteamento

es:Implementación de una instancia zona directa-encaminamiento

en:Deploying an instance zone direct-routing

fr:Deploiement d'une instance en zone direct-routing

Il presente articolo è stato tradotto tramite un software di traduzione automatica. È possibile visualizzare l'origine articolo qui.

fr::de:Bereitstellen von einer Instanz Zone direkt-routingfr:de:Bereitstellen von einer Instanz Zone direkt-routing

2. Distribuzione di una zona di istanza Direct-Routing

a. distribuzi

1) Per la connessione all'interfaccia web di Cloud Ikoula pubblico immettere l'url https://cloudstack.ikoula.com/client/ quindi il tuo login dettagli di come essi sono stati forniti a voi nella posta alla consegna del tuo account.

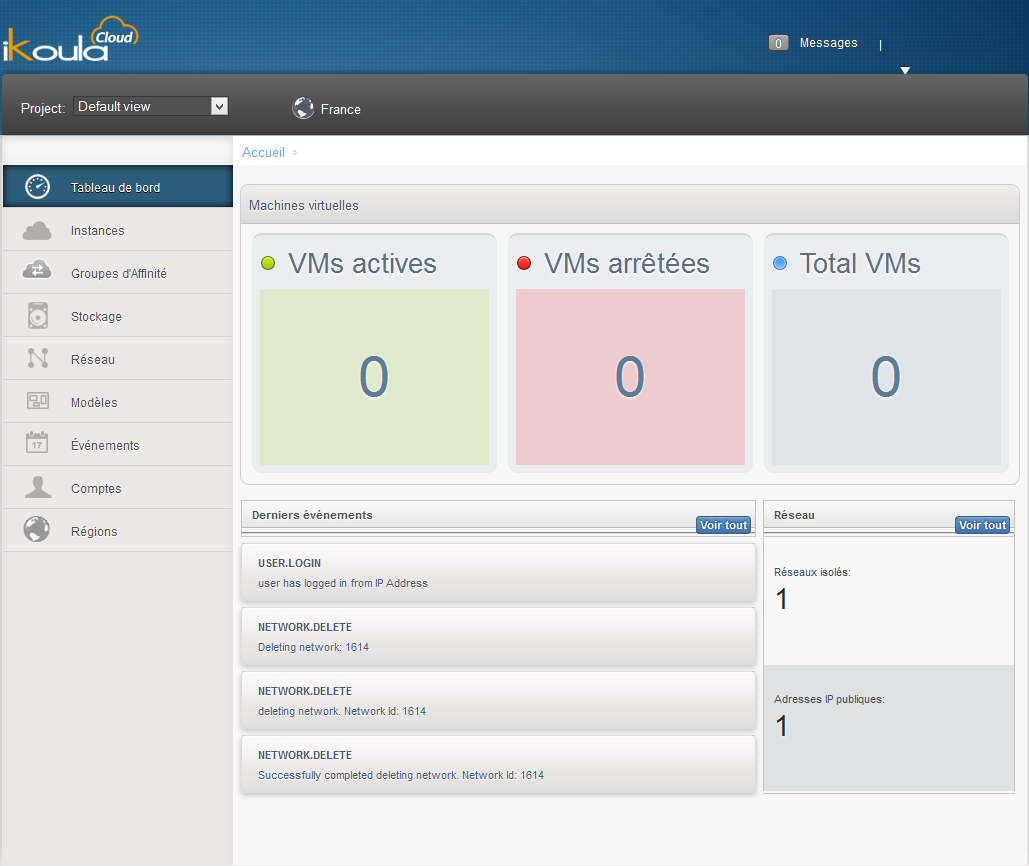

Dopo avere collegato alla vostra interfaccia di gestione si dovrà affrontare la schermata seg :

2) Fare clic su 'Corpi' nel menu verticale a sinistra :

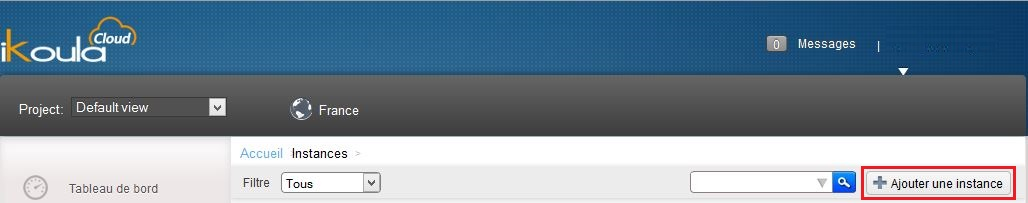

3) Clicca su 'Aggiungi un'istanza' :

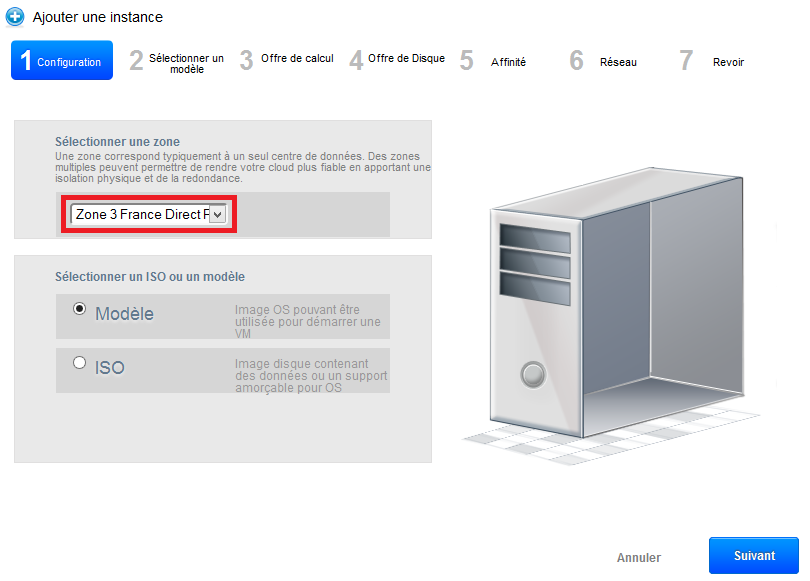

4) Si apre la procedura guidata di distri :

Pass 1 "Configurazione" :

Selezionare la zona 3 nell'elenco a discesa :

Lasciare che la selezione di 'Modello' controllato, quindi fare clic su 'avanti'.

Pass 2 "Selezionare un modello" : Selezionare il sistema operativo desiderato dall'elenco a discesa dei modelli proposti nella scheda 'Sponsorizzati' :

Quindi fare clic su 'avanti'.

Pass 3 "Fornisce il calcolo :

Seleziona l'offerta di calcolo che si desidera tra le configurazioni proposte :

Pass 4 "Offerte del disco dati" :

Lascia non selezionata "grazie", l'istanza verrà distribuito con un singolo disco d 50GB chiama ROOTDISK con un partizionamento LVM per voi lasciare la possibilità di regolare la dimensione delle partizion

Tuttavia, se si desidera aggiungere un disco dati (DATADISK) Oltre al tuo ROOTDISK de 50Andare, c « Data disk » quindi trascinare il cursore per ottenere le dimensioni desiderate (1) o immettere direttamente la dimen (2). A DATADISK è limitato a 2A.

Pass 5 "Affinità" :

Per quanto riguarda la distribuzione della nostra prova, non abbiamo nessun gruppo di affinità, quindi è possibile fare clic su «Avanti» :

Pass 6 'Rete' : Per quanto riguarda la nostra prima distribuzione, selezionare il gruppo « default » fare clic su 'Avanti' :

Pass 7 "Rivedere" :

In questo ultimo passaggio, è necessario assegnare un nome alla tua volontà di istanza quindi apparire nella Cloud pubbl (Sebbene facoltativo, si consiglia vivamente ). Quindi controllare che tutte le informazioni sono buo (Fornisce informatica, gruppi di protezione, ecc...;) :

L'istanza viene visualizzata nell'elenco dei corpi in stato « Creating »

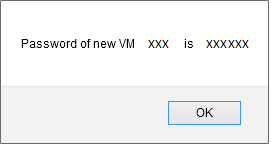

Pochi secondi più tardi una finestra pop up si apre per mostrare la password generata per la nuova istanza, è necessario Nota /Copiare il file perché è la password di sistema per l'istanza che servirà quindi connettersi ad esso.

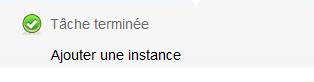

Una seconda finestra pop-up ti dice che l'operazione di aggiunta l'istanza completa :

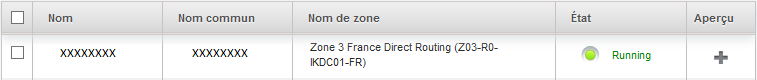

La nuova istanza viene ora visualizzato in stato « running », è pronto per essere utilizza :

b. Introduzione ai gruppi di protezione.

Gruppi di protezione forniscono un modo per isolare il traffico delle istanze. Un gruppo di protezione è un gruppo che filtra il traffico in entrata e in uscita in base a un insieme di regole, dire 'Regole di entrata' e "Regole connessioni in uscita.

Queste regole di filtro del traffico di rete basano sull'indirizzo IP o rete che tenta di comunicare con l'istanza (s).

Ogni account CloudStack viene fornito con un gruppo di impostazioni di protezione predefinite che vieta tutto il traffico in ingresso e consente tutto il traffico in uscita, purché nessuna voce della regola o una regola in uscita viene creato.

Qualsiasi utente può implementare un numero di altri gruppi di sicurezza. Quando viene avviata una nuova macchina virtuale, viene assegnato il gruppo di protezione per impostazione predefinita se non viene specificato un altro gruppo di protezione definiti dall'utente.

Una macchina virtuale può essere un membro di un certo numero di gruppi di protezione. Una volta che un'istanza è assegnata a un gruppo di protezione, rimane in questo gruppo per tutta la sua vita utile, non è possibile spostare un'istanza esistente di un titolo a un altro gruppo.

È possibile modificare un gruppo di protezione rimuovendo o aggiungendo un numero di regole per l'entrata e l'uscita. In questo caso, le nuove norme si applicheranno a tutte le istanze del gruppo, che sono in esecuzione o fermato.

Se qualsiasi voce viene creata, quindi alcun traffico in ingresso non è consentito, fatta eccezione per le risposte a tutto il traffico che è stato sgomberato.

c. come consentire una connessione SSH al computer virtuale in un gruppo di protezione (Direct-Routing).

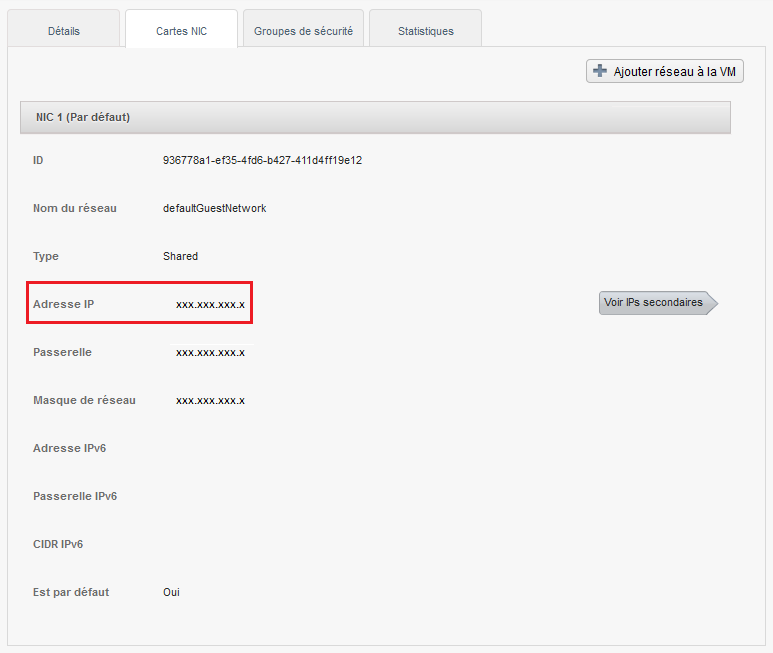

1) È innanzitutto necessario recuperare l'indirizzo ip della vos

Clicca sul nome dell'istanza e poi andare alla scheda "Schede NIC" e nota /copiare l'indirizzo IP dell'istanza (Xx.xxx. xxx.x).

2) Creare la regola nel gruppo di sicurezza per consentire le connessioni SSH :

Modo che è possibile connettersi all'istanza tramite SSH, è necessario creare una regola di entrata che permette il collegamento. In effetti, per impostazione predefinita, tutte le connessioni vengono (dall'esterno l'istanza ) e uscita (l'istanza esteriore ). Per connetterti con SSH sarà necessario aprire che nella voce.

Fare clic su 'Rete' nel menu verticale a sinistra :

Arrivando sulla schermata sottostante selezionare la visualizzazione di 'Gruppi di pr :

Cliccate quindi « default » È creato da gruppo di protezione predefinito in cui è stato distribuito l'istanza :

Per creare la regola, fare clic sulla scheda 'Regola di entrata', lasciare selezionato CIDR, selezionare il protocollo TCP, immett 22 Avviare la porta e la porta di fine e specificare l'indirizzo IP o rete da cui si desidera connettersi in formato CIDR in campo CIDR e quindi fare clic su 'Aggiungi' :

È ora possibile connettersi l'istanza tramite SSH.

d. creare regole per consentire connessioni tra macchine virtuali in un gruppo di protezione (Direct-Routing), esempi

Accedere all'interfaccia web Cloud pubblico a Ikoul : https://cloudstack.ikoula.com/client/

Fare clic su 'Rete' nel menù verticale di sinistra :

Arrivando sulla schermata sottostante selezionare la visualizzazione di 'Gruppi di pr :

Fare clic sul nome del gruppo di sicurezza per il quale si desidera aggiungere o rimuovere regole :

Fare clic sulla scheda "Regola della voce" Se si desidera configurare una regola in ingresso :

R. consentire le richieste ICM (PING) tra le istanze :

1- Verif « Account ».

2- Scegliere il protocollo per consentire tr TCP/UDP/ICMP.

3- La porta di avvio per consentire TCP /UDP o ICMP Tipo ICMP.

4- La porta di fine per consentire TCP/UDP o ICMP per tipo ICMP.

5- Il nome dell'account CloudStack (il tuo log).

6- Il nome del tuo gruppo di protezione, nel nostro ca « default ».

La regola precedente consente di autorizzare il ping tra le macchine virtuali al gruppo di protezione « default ».

Not : per accettare il traffico solo in ingresso ad uno altro gruppo di protezione, immettere la CloudStack account nome e il nome di un sicurezza di gruppo che è già stato definito in questo

Per consentire il traffico tra le macchine virtuali all'interno del gruppo di protezione che è possibile ora modificare, immettere il nome del gruppo di protezione corrente.

B. consentire le connessioni SSH tra le istanze (Aprire la por 22) :

C. consentire connessioni MySQL tra le istanze (Aprire la por 3306) :

D. Consenti tutte le connessioni tra le istanze (Aprire tutte le port) :

e. come configurare le regole Firewall del traffico di entrare in un gruppo di protezion (Direct-Routing).

Accedere all'interfaccia web Cloud pubblico a Ikoul : https://cloudstack.ikoula.com/client/

Fare clic su 'Rete' nel menù verticale di sinistra :

Arrivando sulla schermata sottostante selezionare la visualizzazione di 'Gruppi di pr :

Fare clic sul nome del gruppo di sicurezza per il quale si desidera aggiungere o rimuovere regole :

Fare clic sulla scheda "Regola della voce" Se si desidera configurare una regola in ingresso :

Nell'esempio seguente, creiamo una regola che consenta le connessioni in ingresso sulla porta 80 (traffico h) qualunque sia la fonte (CIDR 0.0.0.0/0 : qualsiasi fonte, vale a dire tutti i CIDR ).

Se avete una macchina virtuale come un server web, questo sarà la regola da creare in modo che tutti possono accedere ai loro siti.

1 -Verifica 'CIDR'.

2 -Scegliere il protocollo per consentire tra TCP/UDP/ICMP.

3 -Indicare la porta iniziale per consentire a un intervallo di porte (Se si specifica la stessa porta porta iniziale e finale di porta si aprirà solo così questa porta come nell'esempio seguente ).

4 -Indicare la porta finale per consentire a un intervallo di porte (Se si specifica la stessa porta porta iniziale e finale di porta si aprirà solo così questa porta come nell'esempio seguente ).

5 -Indica l'origine CIDR per consentire, esempio 0.0.0.0/0 per permettere a tutti, il vostro indirizzo IP pubblic (da cui si connette ) seguita /32 per consentire solo il vostro indirizzo IP o l'indirizzo di rete CIDR (XX.XX.XX.X/XX, con /xx = /16 per una rete con una mask 255.255.0.0 ent 16per esempio i bit per la rete ).

Altri esempi di regole in entrata :

1) Per consentire le connessioni in ingresso porta TC 1 à 65535 (tutte le port) su tutte le istanze del gruppo di protezione da una fonte ad un IP pubblico specifico indirizzo CIDR (Inserisci il tuo indirizzo IP pubblico segu /32) :

2) Per consentire le connessioni SSH sulla port 22 su tutte le istanze del gruppo di protezione poiché la fonte di una specifica rete CIDR :

3) Per consentire le connessioni RD/i nostri corpi da qualsiasi desktop remoto di origine (CIDR 0.0.0.0/0) :

4) Per consentire il pin (Protocollo ICMP, ti 8, cod 0) i nostri corpi da qualsiasi fonte (CIDR 0.0.0.0/0) :

f. come per configurare le regole del Firewall in uscita in un gruppo di protezione (Direct-Routing).

Accedere all'interfaccia web Cloud pubblico a Ikoul : https://cloudstack.ikoula.com/client/

Fare clic su 'Rete' nel menù verticale di sinistra :

Arrivando sulla schermata sottostante selezionare la visualizzazione di 'Gruppi di pr :

Fare clic sul gruppo di sicurezza per il quale si desidera aggiungere o rimuovere regole :

Fare clic sulla scheda "Regola di posta in uscita" Se si desidera configurare una regola in uscita :

Per impostazione predefinita quando viene creata alcuna regola in uscita, è consentito tutto il flusso dalle macchine virtuali al gruppo di sicurezza nonché relativi alle connessioni deflusso.

/!\ Dal momento in cui viene aggiunta una regola di uscita, qualsiasi deflusso è proibita salvo quanto esplicitamente consentito dalle norme aggiunta (s).

1 -Verifica 'CIDR'.

2 -Scegliere il protocollo che si desidera consentire tra TCP/UDP/ICMP.

3 -Indicare la porta iniziale per consentire.

4 -Indicare la porta di fine per consentire.

Not : per consentire solo una singola porta, specificare la stessa porta all'inizio e alla fine. |

5 -Indicare la destinazione di CIDR per consentire la connessione dall'istanza a questo IP.

Esempi di regole in uscita :

1) Consentire ping (Protocollo ICMP, ti 8, cod 0) Poiché le istanze per qualsiasi destinazione (CIDR 0.0.0.0/0) :

2) Consentire le connessioni ht (Porta T 80/ navigazione web tipico ) Poiché le istanze di qualsiasi server web (CIDR 0.0.0.0/0) :

Questo articolo sembrava poter ?

Attivare l'aggiornamento automatico dei commenti