Protezione relativa macchina Debian

en:Securing its Debian machine

fr:Sécuriser sa machine Debian

Il presente articolo � stato tradotto tramite un software di traduzione automatica. � possibile visualizzare l'origine articolo qui.

Introduzion

Garantire che la sicurezza della sua macchina è un punto essenziale che Nn deve essere sottovalutato pena diventando il bersaglio di vari attacchi. L'attuale potere di computer oggi facendo intrusioni come le tecniche di attacco a forza bruta o bruteforce molto semplice da implementare per ottenere l'accesso come amministratore al bersaglio in un breve periodo di tempo macchina.

In questa pagina troverete un elenco non esaustivo dei brani al fine di proteggere il server Debian su diversi punti come l'accont di rad, accesso SS, firewall, ecc...

Su un server di produzione, assicurarsi di eseguire queste operazioni durante gli orari per ridurre al minimo l'impatto delle vostre a

Prerequisi

Uno del prerequisito essenziale per la sicurezza del suo server è di mantenere i suoi pacchetti nella loro versione il più aggiornate possibile. Un numero significativo di difetti scoperti è rapidamente corretti dagli sviluppatori dei pacchetti e le applicazioni coinvolte, ovunque possibile dovrebbe sempre mantenere il suo sistema per aggiornare e quindi per evitare problemi di sicurezza. Mantenere il sistema Debian aggiornato, assicurarsi che avete una lista di repository ufficiali per l'aggiornamento. È possibile trovare un elenco delle disponibili presso Ikoula repository e le istruzioni di installa a questo indirizzo.

Accesso rad

Consenti connessioni da account rad Dopo il primo utilizzo non è generalmente una buona idea. Infatti l'account root ou superutente ha pieno accesso al sistema.

Se un utente malintenzionato viene fornito per accedere al con superutente Esso avrà il controllo totale della vostra macchina.

Il comando sudo

Per ridurre il rischio è possibile, ad esempio, aggiungere un utente che, se necessario, otterrà i diritti dei nostri superutente utilizzando il comando sudo.

- Abbiamo prima bisogno di creare un nuovo utente

adduser votre_utilisateur

In seguito, riempire i campi, nonché la password che preferibilmente sarà costituita di lettere minuscole, lettere maiuscole e numeri.

- Ci verrà ora installato sudo

apt-get install sudo

- Ora che il nostro utente è creato e che sudo è installato dovrà essere nel gruppo di utilizzare il comando sudo

usermod -a -G sudo votre_utilisateur

Da ora il nostro utente, se necessario, far precedere il comando desiderato sudo per eseguire con autorizzazioni di superutente .

Password verrà chiesto prima di eseguire qualsiasi comando.

sudo cat /etc/password

Vietare il login di ro

Ora che abbiamo un altro utente ad esempio possiamo prevenire collegamento al nostro sistema dall'account root.

- In primo luogo è necessario modificare la configurazione del servizio ssh

vi /etc/ssh/sshd_config

- Trovare e modificare la seguente riga nel file sshd_config, modificando la S� da no. Bisogno di decommentare la riga eliminando il simbolo #.

PermitRootLogin no

Ricordate quindi salvare e chiudere il file di configurazione.

- Quando verrà riavviato il servizio SSH è necessario che le modifiche avranno effetto.

systemctl restart ssh

Si raccomanda pertanto l'apertura di un secondo terminale al fine di verificare la connessione e l'uso dei cambiamenti del nuovo utente.

SSH accesso

Grazie alle soluzioni precedentemente il nostro sistema è già ben protetto, ma possiamo ancora migliorare questa sicurezza implementando un file di chiave di autenticazione.

Solitamente la connessione e l'autenticazione sul sistema viene eseguita tramite una coppia di login /password. Possiamo sostituire questo metodo che non è infallibile di autenticazione a chiave.

Una volta che l'implementazione del cambiamento durante ogni nuovo sistema di connessione controllerà se l'utente tenta di connettersi è una chiave valida e se questo ha permesso di eseguire un login per l'utente.

Anche se nessun metodo è infallibile file di chiave di autenticazione richiede la persona che vogliono entrare nel sistema che ha questo file. Così, possiamo rafforzare la protezione contro una password che può essere indovinata da forza brut

Diversi inconvenienti, tuttavia, sono presenti quando è selezionato questo metodo, è indispensabile avere il file di chiave indipendentemente dalla posizione della connessione, ad esempio tra computer al lavoro e a casa.

È inoltre necessario aggiunto manualmente ogni nuovo file di chiave che sarà consentito l'accesso al sistema, nel caso ad esempio di aggiungere un nuovo utente o l'accesso da una persona autorizzata al sistema.

Modificare la porta predef

Uno dei modi più efficaci per interrompere i test automatico lanciato contro server è cambiare la porta SSH predefinito sulla vostra macchina. Per fare questo modifica il tuo fi sshd_config

vi /etc/ssh/sshd_config

- Trovare e modificare la riga successiva del file modificando il valore di quello scelto

# What ports, IPs and protocols we listen for

Port 22

- Riavviare il servizio SSH

/etc/init.d/ssh restart

Generare una coppia di chi

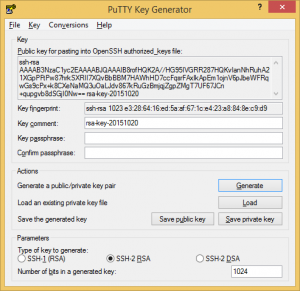

Windows

È possibile generare la chiave da PuTTYgen software disponibile per Windows.

Linux

Sotto linux è possibile digitare il seguente co :

ssh-keygen

Copiare una coppia di c

Quando viene generata la coppia ora dobbiamo indicare il server quali sono persone autorizzate a connettersi al nostro nuovo utente. Per fare questo ogni utente del nostro sistema dispone di un file ssh/authorized_keys presenti nella directory locale.

- Se si sono attualmente genera la coppia di chiavi sul vostro sistema Debian è possibile utilizzare il comando seguente per copiare automaticamente la chiave nel file.

ssh-copy-id votre_utilisateur@IP_VotreServeur

- In alternativa è possibile aggiungere manualmente la chiave pubblica nel file di persone auto

Se la cartella di SSH non esiste nella cartella locale dei nostri utenti lo creiamo

mkdir .ssh

chmod 700 .ssh

- Ora abbiamo bisogno di creare un file authorized_keys nella nostra cartella.

vi .ssh/authorized_keys

- La chiave pubblica viene quindi aggiunto al file, il risultato dovrebbe essere simile a questo

ssh-rsa AAAB3NzaC1yc2EAAAADAQaSdMTJXMy3MtlQhva+j9CgguyVbU3nCKneB+KjKiS/1rggpFmu3HbXBnWSUdf votre_utilisateur@machine.locale

Salva e chiude il file.

- Per motivi di sicurezza abbiamo limiterà l'accesso al nostro file

chmod 600 .ssh/authorized_keys

Da oggi il nostro utente è consentito connettersi alla macchina.

Firewal

Utilizzo di un firewall è consigliabile per proteggere il vostro sistema.

IPTables è sicuramente il più famoso firewall software disponibile per Debian.

Qui ci sono alcuni comandi pratici riguardanti software :

- Installazione di iptab

sudo apt-get install iptables

- Elencare le regole attualmente stabilite

sudo iptables -L

- Le regole stabilite di spur

sudo iptables -F

sudo iptables -X

- Aggiungere una re

# Autoriser les connexions entrantes sur le port ssh(22) tcp depuis l'adresse ip 10.0.0.1 par exemple

sudo iptables -A INPUT -p tcp --dport ssh -s 10.0.0.1 -j ACCEPT

- Eliminare una regola

# Supprimer la règle n°2 de la catégorie OUTPUT

sudo iptables -D OUTPUT 2

Attivare l'aggiornamento automatico dei commenti