Per proteggere contro la scansione delle porte con portsentry

it:Per proteggere contro la scansione delle porte con portsentry

he:כדי להגן מפני הסריקה של יציאות עם portsentry

ro:Pentru a proteja împotriva scanarea de porturi cu portsentry

ru:Для защиты от сканирования портов с portsentry

pl:Do ochrony przed skanowanie portów z portsentry

ja:Portsentry とポートのスキャンから保護するには

ar:للحماية من مسح للمنافذ مع بورتسينتري

zh:为了防止与 portsentry 的端口扫描

de:Zum Schutz vor der Untersuchung der Ports mit portsentry

nl:Te beschermen tegen het scannen van poorten met portsentry

pt:Para proteger contra a varredura de portas com portsentry

es:Para proteger contra la exploración de puertos con portsentry

en:To protect against the scan of ports with portsentry

fr:Se protéger contre le scan de ports avec portsentry

Il presente articolo è stato tradotto tramite un software di traduzione automatica. È possibile visualizzare l'origine articolo qui.

Il tuo Server può essere soggetto scansioni di porte differenti per identificare, ad esempio, servizi che sono in atto sul tuo Server o anche il sistema operativo installato (che consente, ad esempio, Nmap, ). Queste informazioni quindi potrebbero essere sfruttate da un utente malintenzionato per ottenere l'integrità dei vostri Server.

Per proteggersi da queste pratiche, è possibile implementare portsentry che bloccherà gli indirizzi IP delle connessioni all'origine di queste scansioni.

Portsentry può essere un complemento mancato 2divieto, se si desidera migliorare la protezione del tuo Server. Infatti, non 2divieto di bloccare gli indirizzi IP dei collegamenti che eseguono l'autenticazione non riuscita mentre portsentry, si esibisce un blocco di indirizzi IP che mirano a identificare le porte aperte sul tuo Server. Entrambi i pacchetti possono essere complementari e quindi per migliorare la sicurezza del tuo Server.

Iniziamo da procedere con l'installazione del pacchetto che ci interessa con il seguente comando :

root@flex:~# apt-get update && apt-get install portsentry

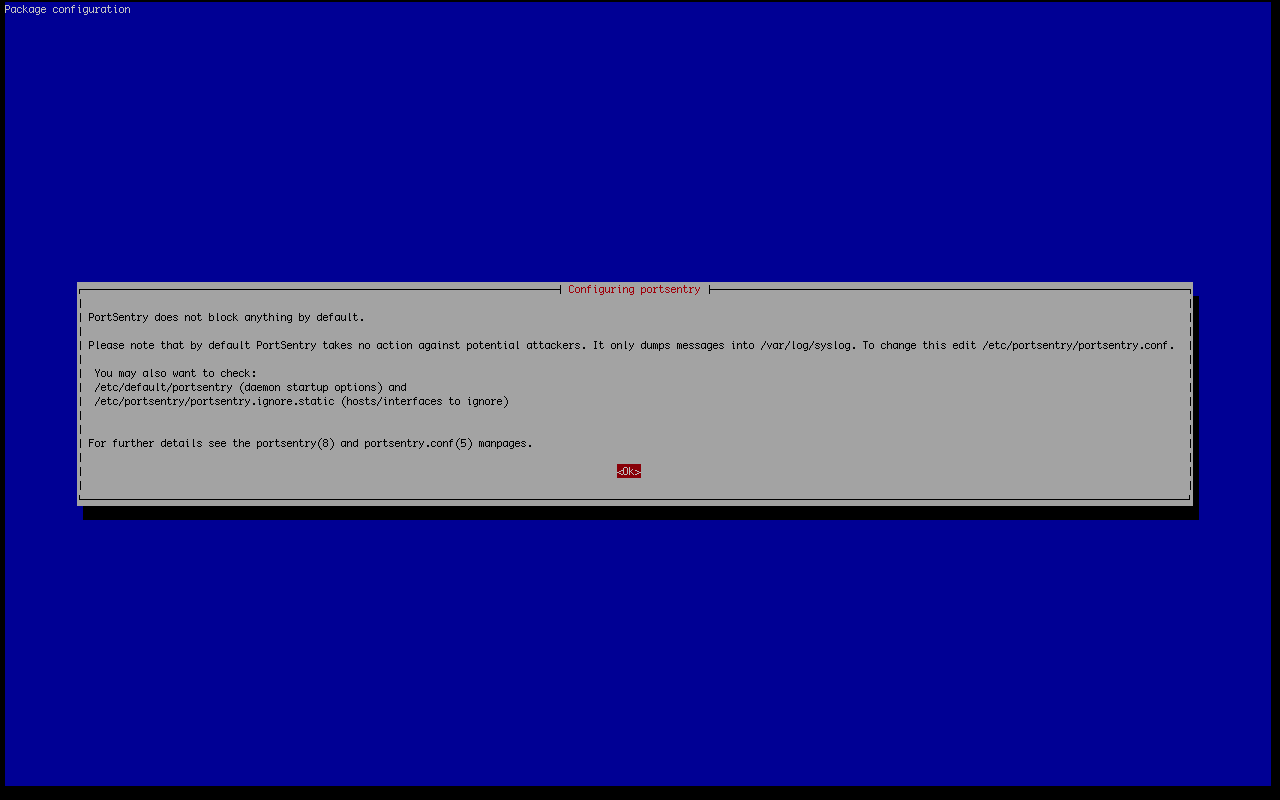

Un messaggio di avviso vi dirà che portsentry non applicherà nessun blocco, a meno che non si dice di fare :

Una volta completata l'installazione, si procederà quindi alla configurazione di portsentry.

Come primo passo, ci fermeremo servizio :

root@flex:~# /etc/init.d/portsentry stop Stopping anti portscan daemon: portsentry.

Implementeremo quindi le eccezioni di non bloccare indirizzi IP diversi (almeno il vostro indirizzo IP così come gli indirizzi IP dei Servers di monitoraggio, ecc.).

Per le spiagge di IP indirizzi per consentire e utilizzato dal nostro Server monitoraggio, consultare il seguente articolo : https://fr.ikoula.wiki/fr/Quelles_sont_les_IP_%C3%A0_autoriser_dans_mon_firewall_pour_qu%27Ikoula_ait_acc%C3%A8s_%C3%A0_mon_Server

Per implementare queste eccezioni, ci permetterà di modificare il file /etc/portsentry/portsentry.ignore.static

All'inizio del servizio, il contenuto del file verrà aggiunto al file /etc/portsentry/portsentry.ignore.

Per aggiungere un'eccezione portsentry, basta aggiungere un indirizzo IP per riga. È possibile anche e solo aggiungere uno o una CIDR.

Ora che hai aggiunto il tuo /gli indirizzi IP nella lista Bianco, si configurerà portsentry al parlato correttamente modificando il file di configurazione che è accessibile tramite /etc/portsentry/portsentry.conf.

Utilizziamo portsentry in modalità avanzata per i protocolli TCP e UDP. Per effettuare questa operazione, è necessario modificare il file /etc/default/portsentry al fine di avere :

TCP_MODE="atcp" UDP_MODE="audp"

Desideriamo inoltre che portsentry è un blocco. Dobbiamo quindi attivarlo passando BLOCK_UDP e BLOCK_TCP a 1 come di seguito :

################## # Ignore Options # ################## # 0 = Do not block UDP/TCP scans. # 1 = Block UDP/TCP scans. # 2 = Run external command only (KILL_RUN_CMD) BLOCK_UDP="1" BLOCK_TCP="1"

Optiamo per un blocco di persone malintenzionate attraverso iptables. Avremo quindi commentare tutte le righe del file di configurazione che iniziano con KILL_ROUTE tranne il prossimo :

KILL_ROUTE="/sbin/iptables -I INPUT -s $TARGET$ -j DROP"

È possibile verificare che questo è il caso, una volta il file salvato utilizzando gatto e grep :

cat portsentry.conf | grep KILL_ROUTE | grep -v "#"

Noi ora possiamo rilanciare servizio portsentry e ora inizierà a bloccare le scansioni di porte :

root@flex:~# /etc/init.d/portsentry start Starting anti portscan daemon: portsentry in atcp & audp mode.

Nel file log portsentry /var/log/syslog e come potete vedere qui sotto, seguendo una porta fatta per la cura di questo tutorial con Nmap, scansione l'indirizzo è stato bloccato tramite iptables :

Mar 17 16:59:02 sd-24527 portsentry[6557]: adminalert: PortSentry is now active and listening. Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Connect from host: 178.170.xxx.xxx/178.170.xxx.xxx to TCP port: 1 Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host 178.170.xxx.xxx has been blocked via wrappers with string: "ALL: 178.170.xxx.xxx : DENY" Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host 178.170.xxx.xxx has been blocked via dropped route using command: "/sbin/iptables -I INPUT -s 178.170.xxx.xxx -j DROP" Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Connect from host: 178.170.xxx.xxx/178.170.xxx.xxx to TCP port: 79 Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host: 178.170.xxx.xxx is already blocked. Ignoring [...]

Se si desidera generare un blocco, è possibile controllare l'IP indirizzi vietati tramite iptables.

C'è l'IP che è stato bloccato dopo la nostra precedente controllo :

root@flex:~# iptables -L -n -v Chain INPUT (policy ACCEPT 52381 packets, 6428K bytes) pkts bytes target prot opt in out source destination 794 42696 DROP all -- * * 178.170.xxx.xxx 0.0.0.0/0

Quindi cerchiamo di eliminare la voce :

iptables -D INPUT -s 178.170.xxx.xxx -j DROP

PS : non dimenticare di permettere gli indirizzi IP dei nostri Servers del monitoraggio eccezioni del portsentry per evitare falsi positivi e causare inutili avvisi.

Attivare l'aggiornamento automatico dei commenti